-

静安区什么网络安全解决方案

漏洞扫描系统采用 进的漏洞扫描系统定期对工作站、服务器、交换机等进行安全检查,并根据检查结果向系统管理员提供详细可靠的安全性分析报告,为提高网络安全整体水平产生重要依据。 [4]3.网络版杀毒产品部署在该网络防病毒方案中,我们 终要达到一个目的就是:要在整个局域网内杜绝病毒的感某染、传播和发作,为了实现这一点,我们应该在整个网络内可能感某...

查看详细 >>14 2024-09 -

河北出口网络安全解决方案

网络上信息传播安全,即信息传播后果的安全,包括信息过滤等。它侧重于防止和控制由非法、有害的信息进行传播所产生的后果,避免公用网络上自由传输的信息失控。 [6](4)信息内容安全网络上信息内容的安全。它侧重于保护信息的保密性、真实性和完整性。避免攻击者利用系统的安全漏洞进行 冒充、诈骗等有损于合法用户的行为。其本质是保护用户的利益和隐私...

查看详细 >>14 2024-09 -

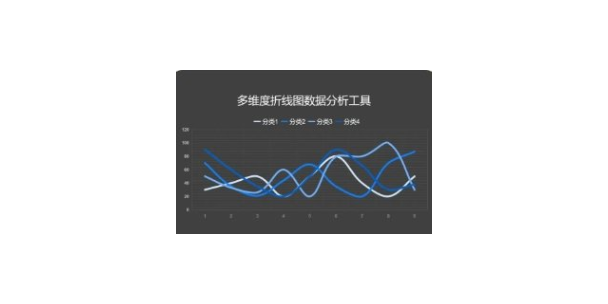

黄浦区哪里数据分析工具

Stata中文讨论专区。目前,国内已有多个专门讨论Stata应用的论坛,包括人大经济论坛Stata专区,公卫人EpiMan等。这些论坛集中了国内外数十万的Stata用户,为交流和解决Stata应用过程中遇到的各种问题和经验提供了很好的平台。相关的书籍自从Hamilton(1990)出版Statistics with Stata后,一系列将...

查看详细 >>14 2024-09 -

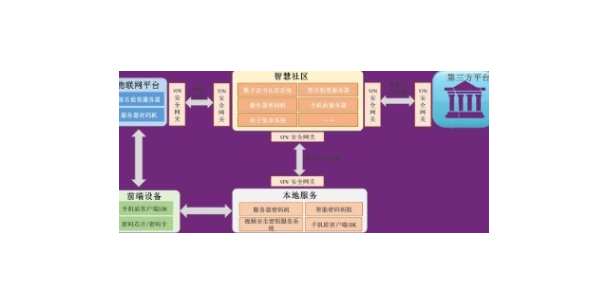

锡山区新能源网络安全解决方案

物理安全网络的物理安全是整个网络系统安全的前提。在校园网工程建设中,由于网络系统属于弱电工程,耐压值很低。因此,在网络工程的设计和施工中,必须优先考虑保护人和网络设备不受电、火灾和雷击的侵害;考虑布线系统与照明电线、动力电线、通信线路、暖气管道及冷热空气管道之间的距离;考虑布线系统和绝缘线、 线以及接地与焊接的安全;必须建设防雷系统,防雷...

查看详细 >>14 2024-09 -

余杭区哪里数据分析工具

捕获的信息从原始数字形式解码为人类可读的格式,使用户可以轻松查看交换的信息。协议分析器在多个视图中显示数据的能力各不相同,能够自动检测错误,确定错误的根本原因,生成时序图,重建TCP和UDP数据流等。一些协议分析仪也可以生成流量,从而作为参考设备。这些可以作为协议测试者。这些测试人员为功能测试生成协议正确的流量,并且还可以有意识地引入错误...

查看详细 >>14 2024-09 -

江西出口网络安全解决方案

网络安全威胁主要包括两类:渗入威胁和植入威胁。 [7]渗入威胁主要有:假冒、旁路控制、授权侵犯;植入威胁主要有:特洛伊木马、陷门。目前我国网络安全存在几大隐患,影响网络安全性的因素主要有以下几个方面。 [7](1)网络结构因素网络基本拓扑结构有3种:星型、总线型和环型。一个单位在建立自己的内部网之前,各部门可能已建造了自己的局域网,所采用...

查看详细 >>14 2024-09 -

山西什么是网络安全解决方案

所谓系统的安全是指整个网络操作系统和网络硬件平台是否可靠且值得信任。恐怕没有绝某对安全的操作系统可以选择,无论是Microsoft 的Windows NT或者其他任何商用UNIX操作系统,其开发厂商必然有其Back-Door。因此,我们可以得出如下结论:没有完全安全的操作系统。不同的用户应从不同的方面对其网络作详尽的分析,选择安全性尽可能...

查看详细 >>13 2024-09 -

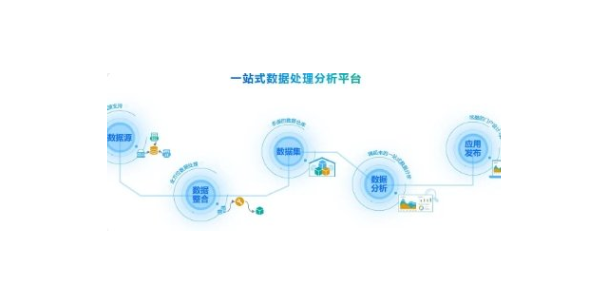

重庆什么是数据分析工具

该公司过去十年间的合并与收购,使客户群增长了200%,这极大增加了客户群数据管理的复杂性,如果解决不好,必将对公司利润产生负面影响.为此,IBM公司为其提供了一套解决方案,组件包括:IBM Cognos 8 BI、IBMInitiate Master Data Service与IBM Unica。 [8]采用该方案后,Suncorp-Me...

查看详细 >>13 2024-09 -

西湖区什么数据分析工具

离线数据分析离线数据分析用于较复杂和耗时的数据分析和处理,一般通常构建在云计算平台之上,如开源的HDFS文件系统和MapReduce运算框架。Hadoop机群包含数百台乃至数千台服务器,存储了数PB乃至数十PB的数据,每天运行着成千上万的离线数据分析作业,每个作业处理几百MB到几百TB甚至更多的数据,运行时间为几分钟、几小时、几天甚至更长...

查看详细 >>13 2024-09 -

安徽工程网络安全解决方案

在美国国家信息基础设施(NII)的文献中,明确给出安全的五个属性:保密性、完整性、可用性、可控性和不可抵赖性。这五个属性适用于国家信息基础设施的教育、娱乐、医疗、运输、国家 、电力供给及通信等 泛领域。 [3]保密性网络安全解决措施信息不泄露给非授权用户、实体或过程,或供其利用的特性。 [3]保密性是指网络中的信息不被非授权实体(包括用户...

查看详细 >>13 2024-09 -

什么数据分析工具诚信合作

Stata的作图模块,主要提供如下八种基本图形的制作 : 直方图(histogram),条形图(bar),百分条图 (oneway),百分圆图(pie),散点图(two way),散点图矩阵(matrix),星形图(star),分位数图。这些图形的巧妙应用,可以满足绝大多数用户的统计作图要求。在有些非绘图命令中,也提供了专门绘制某种图形的...

查看详细 >>13 2024-09 -

雨花台区多功能网络安全解决方案

网络安全性问题关系到未来网络应用的深入发展,它涉及安全策略、移动代码、指令保护、密码学、操作系统、软件工程和网络安全管理等内容。一般的内部网与公用的互联网的隔离主要使用“防火墙”技术。 [7]“防火墙”是一种形象的说法,其实它是一种计算机硬件和软件的组合,使互联网与内部网之间建立起一个安全网关,从而保护内部网免受非法用户的侵入。 [7]能...

查看详细 >>12 2024-09