-

黄浦区网络安全解决方案

在意外情况使计算机的控制与监视陷于混乱时,维持行业和支持系统的运转就非常困难,而发生这种混乱的可能性在迅速增加。根据未来派学者约瑟夫·科茨的观点,“一个常被忽视的情况是犯罪组织对信息技术的使用。”时在2015年, 通过电子手段消除了得克萨斯州或内布拉斯加州一家中型银行的所有记录,然后悄悄访问了几家大型金融服务机构的网站,并发布一条简单的信...

查看详细 >>08 2024-09 -

机械网络安全解决方案诚信合作

通信协议具有预先设计、相互约定、无歧义和完备的特点。在各类网络中已经制定了许多相关的协议。如在保密通信中, 进行加密并不能保证信息的机密性,只有正确地进行加密,同时保证协议的安全才能实现信息的保密。然而,协议的不够完备,会给攻击者以可乘之机,造成严重的恶果。 [3]电信网的信令信息:在网络中,信令信息的破坏可导致网络的大面积瘫痪。为信令网...

查看详细 >>08 2024-09 -

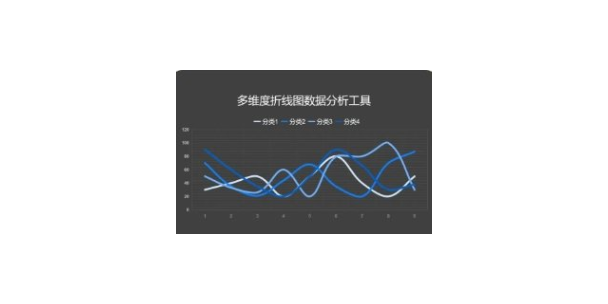

山东进口数据分析工具

计算机数据分析,也可称为计算机调查或者电子数据鉴定。在计算机犯罪中,计算机扮演的角色无非两种:一种是作为犯罪的工具,一种是受侵害的对象,而计算机数据分析工作就是对计算机数据进行获取、保存,然后进行分析、提取, 大限度地再现或还原计算机犯罪的过程,还原操作者的行为。计算机数据分析,也可称为计算机调查或者电子数据鉴定。在计算机犯罪中,计算机扮...

查看详细 >>07 2024-09 -

徐汇区科技数据分析工具

与离线数据分析相比,在线数据分析能够实时处理用户的请求,允许用户随时更改分析的约束和限制条件。与离线数据分析相比,在线数据分析能够处理的数据量要小得多,但随着技术的发展,当前的在线分析系统已经能够实时地处理数千万条甚至数亿条记录。传统的在线数据分析系统构建在以关系数据库为核 的数据仓库之上,而在线大数据分析系统构建在云计算平台的NoSQL...

查看详细 >>07 2024-09 -

出口数据分析工具特点

Stata中文讨论专区。目前,国内已有多个专门讨论Stata应用的论坛,包括人大经济论坛Stata专区,公卫人EpiMan等。这些论坛集中了国内外数十万的Stata用户,为交流和解决Stata应用过程中遇到的各种问题和经验提供了很好的平台。相关的书籍自从Hamilton(1990)出版Statistics with Stata后,一系列将...

查看详细 >>07 2024-09 -

南京网络安全解决方案

网络拓扑结构设计也直接影响到网络系统的安全性。假如在外部和内部网络进行通信时,内部网络的机器安全就会受到威胁,同时也影响在同一网络上的许多其他系统。透过网络传播,还会影响到连上Internet/Intranet的其他的网络;影响所及,还可能涉及法律、金融等安全敏感领域。因此,我们在设计时有必要将公开服务器(WEB、DNS、EMAIL等)和...

查看详细 >>07 2024-09 -

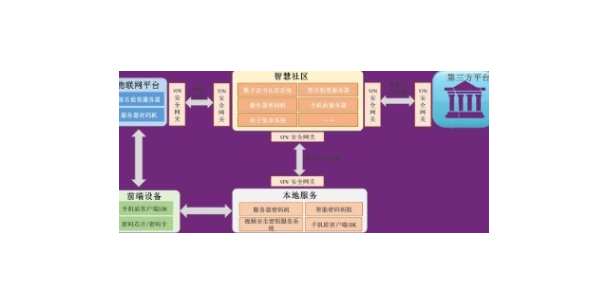

嘉定区新能源网络安全解决方案

可控性是人们对信息的传播路径、范围及其内容所具有的控制能力,即不允许不良内容通过公共网络进行传输,使信息在合法用户的有效掌控之中。 [3]不可抵赖性不可抵赖性也称不可否认性。在信息交换过程中,确信参与方的真实同一性,即所有参与者都不能否认和抵赖曾经完成的操作和承诺。简单地说,就是发送信息方不能否认发送过信息,信息的接收方不能否认接收过信息...

查看详细 >>07 2024-09 -

机电数据分析工具管理模式

Stata中文讨论专区。目前,国内已有多个专门讨论Stata应用的论坛,包括人大经济论坛Stata专区,公卫人EpiMan等。这些论坛集中了国内外数十万的Stata用户,为交流和解决Stata应用过程中遇到的各种问题和经验提供了很好的平台。相关的书籍自从Hamilton(1990)出版Statistics with Stata后,一系列将...

查看详细 >>06 2024-09 -

奉贤区哪里网络安全解决方案

漏洞扫描系统采用 进的漏洞扫描系统定期对工作站、服务器、交换机等进行安全检查,并根据检查结果向系统管理员提供详细可靠的安全性分析报告,为提高网络安全整体水平产生重要依据。 [4]3.网络版杀毒产品部署在该网络防病毒方案中,我们 终要达到一个目的就是:要在整个局域网内杜绝病毒的感某染、传播和发作,为了实现这一点,我们应该在整个网络内可能感某...

查看详细 >>06 2024-09 -

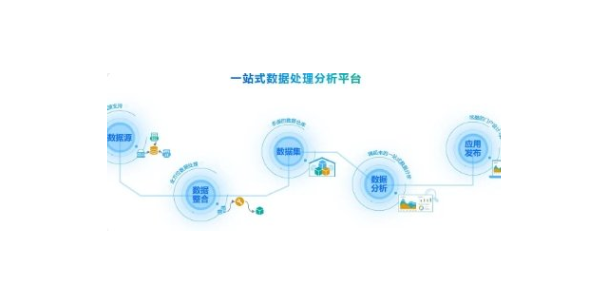

临平区机电数据分析工具

数据作为分析的输入是必要的,这是根据指导分析的人员(或将使用分析成品的客户)的要求指定的。 将收集数据的实体的一般类型称为实验单位(例如,一个人或一群人)。 可以指定和获取关于人口的特定变量(例如,年龄和收入)。 数据可以是数字的或分类的(即数字的文本标签)。数据是从各种来源收集的。 这些要求可能由分析师传达给数据保管人; 例如,组织内的...

查看详细 >>06 2024-09 -

钱塘区哪里数据分析工具

网络资源Stata官方网站。Stata公司提供的Web resources,涵盖了大量相关网络资源;其FAQ则提供了各种常见问题的解答;Statalist则是一个类似于人大经济论坛的 费的讨论区。加入Statalist的方法很简单,你只需要发送邮件至Stata-maillist,邮件内容无需任何称谓,只需写上“subscribe Stat...

查看详细 >>06 2024-09 -

杨浦区机电网络安全解决方案

未来二三十年,信息战在 决策与行动方面的作用将 增强。在诸多决定性因素中包括以下几点:互联网、无线宽带及射频识别等新技术的广泛应用;实际 代价高昂且不得人心,以及这样一种可能性,即许多信息技术可秘密使用,使黑 高手能够反复打进对手的计算机网络。 [4]据网易、中搜等媒体报道,为维护国家网络安全、保障中国用户合法利益,我国即将推出网络安全审...

查看详细 >>06 2024-09