-

机械网络安全解决方案常见问题

攻击性信息:它涉及各种人为的恶意攻击信息,如国内外的攻击、内部和外部人员的攻击、计算机犯罪和计算机病毒信息。这种针对性的攻击信息危害很大,应当重点进行安全防范。 [3]保密信息:按照国家有关规定,确定信息的不同密级,如秘密级、机密级和绝密级。这种信息涉及 、经济、文化、外交等各方面的秘密信息,是信息安全的重点,必须采取有效措施给予特殊的保...

查看详细 >>25 2024-08 -

江西什么网络安全解决方案

随着“防火墙”技术的进步,在双家网关的基础上又演化出两种“防火墙”配置,一种是隐蔽主机网关,另一种是隐蔽智能网关(隐蔽子网)。隐蔽主机网关当前也许是一种常见的“防火墙”配置。顾名思义,这种配置一方面将路由器进行隐藏,另一方面在互联网和内部网之间安装堡垒主机。堡垒主机装在内部网上,通过路由器的配置,使该堡垒主机成为内部网与互联网进行通信的 ...

查看详细 >>24 2024-08 -

金山区机械网络安全解决方案

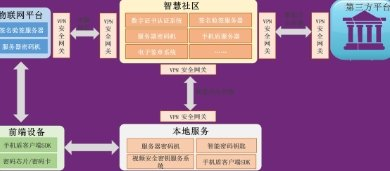

建立云桌面云桌面对员工使用的是主机统一管理。根据级别划定操作权限,规定资料可否拷贝带走。病毒查杀和防范,改散养式为集中管理,统一防范、统一杀毒、统一升级。集中管理主机,避免个人误操作致电脑崩溃。云桌面是由云平台主机和云终端组成。云平台主机的存在,使用者就不需自配备电脑主机,而是大家共用主机。云终端由软硬两部分组成,硬件类似固话机大小,鼠标...

查看详细 >>24 2024-08 -

机械数据分析工具哪几种

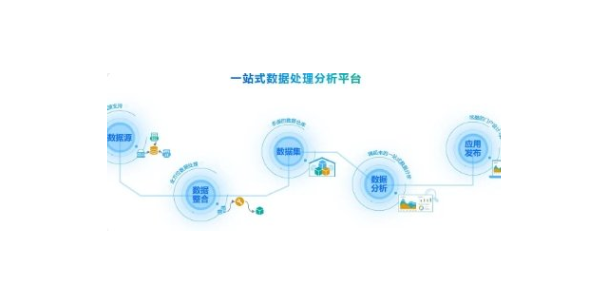

数据作为分析的输入是必要的,这是根据指导分析的人员(或将使用分析成品的客户)的要求指定的。 将收集数据的实体的一般类型称为实验单位(例如,一个人或一群人)。 可以指定和获取关于人口的特定变量(例如,年龄和收入)。 数据可以是数字的或分类的(即数字的文本标签)。数据是从各种来源收集的。 这些要求可能由分析师传达给数据保管人; 例如,组织内的...

查看详细 >>24 2024-08 -

松江区科技数据分析工具

收集数据数据分析示意图有目的的收集数据,是确保数据分析过程有效的基础。组织需要对收集数据的内容、渠道、方法进行策划。策划时应考虑: [6]①将识别的需求转化为具体的要求,如评价供方时,需要收集的数据可能包括其过程能力、测量系统不确定度等相关数据; [6]②明确由谁在何时何处,通过何种渠道和方法收集数据; [6]③记录表应便于使用; ④采取...

查看详细 >>24 2024-08 -

河南进口数据分析工具

数据包分析器又名嗅探(Sniffers),是一种网络流量数据分析的手段,常见于网络安全领域使用,也有用于业务分析领域,一般是指使用嗅探器对数据流的数据截获与分组分析(Packet analysis)。数据包分析器是一种计算机程序或片的计算机硬件可以拦截和日志经过交通数字网络或网络的一部分。当数据流通过网络时,嗅探器捕获每个数据包并且如果需...

查看详细 >>24 2024-08 -

什么数据分析工具技术参数

数据分析是一个检查、清理、转换和建模数据的过程,目的是发现有用的信息、提供结论和支持决策。数据分析具有多个方面和方法,包含各种名称下的多种技术,并用于不同的商业、科学和社会科学领域。在当今的商业世界中,数据分析发挥着让决策更科学、帮助企业更有效运营的作用。数据挖掘是一种特殊的数据分析技术,侧重于预测性而非纯粹描述性目的的统计建模和知识发现...

查看详细 >>23 2024-08 -

崇明区多功能网络安全解决方案

完整性数据未经授权不能进行改变的特性。即信息在存储或传输过程中保持不被修改、不被破坏和丢失的特性。数据的完整性是指保证计算机系统上的数据和信息处于一种完整和未受损害的状态,这就是说数据不会因为有意或无意的事件而被改变或丢失。除了数据本身不能被破坏外,数据的完整性还要求数据的来源具有正确性和可信性,也就是说需要首先验证数据是真实可信的,然后...

查看详细 >>23 2024-08 -

六合区品牌网络安全解决方案

安全的基本含义:客观上不存在威胁,主观上不存在恐惧。即客体不担心其正常状态受到影响。可以把网络安全定义为:一个网络系统不受任何威胁与侵害,能正常地实现资源共享功能。要使网络能正常地实现资源共享功能,首先要保证网络的硬件、软件能正常运行,然后要保证数据信息交换的安全。从前面两节可以看到,由于资源共享的滥用,导致了网络的安全问题。因此网络安全...

查看详细 >>23 2024-08 -

建邺区出口网络安全解决方案

网络协议因素在建造内部网时,用户为了节省开支,必然会保护原有的网络基础设施。另外,网络公司为生存的需要,对网络协议的兼容性要求越来越高,使众多厂商的协议能互联、兼容和相互通信。这在给用户和厂商带来利益的同时,也带来了安全隐患。如在一种协议下传送的有害程序能很快传遍整个网络。 [7](3)地域因素由于内部网Intranet既可以是LAN也可...

查看详细 >>23 2024-08 -

奉贤区科技数据分析工具

过程改进数据分析是质量管理体系的基础。组织的管理者应在适当时,通过对以下问题的分析,评估其有效性: [6]①提供决策的信息是否充分、可信,是否存在因信息不足、失准、滞后而导致决策失误的问题; [6]②信息对持续改进质量管理体系、过程、产品所发挥的作用是否与期望值一致,是否在产品实现过程中有效运用数据分析; [6]③收集数据的目的是否明确,...

查看详细 >>23 2024-08 -

闵行区品牌数据分析工具

另一方面,还能对网页、BBS等网络环境下的数据进行证据的固化、查找、提取、分析并 终出具鉴定结论。对计算机病毒、间谍软件、木马程序等破坏性程序进行查找、提取与功能鉴定分析。 [1]同时,还有一些情况如下:涉案的计算机硬盘数据丢失,需要找回丢失数据;在计算机犯罪中,需要对涉案的计算机硬盘中存储的计算机软件和原告拥有版权的软件进行比对,认同其...

查看详细 >>22 2024-08