-

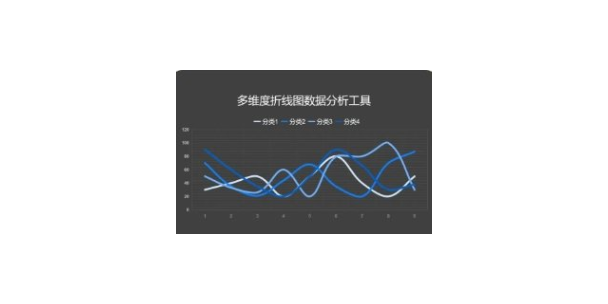

杭州什么数据分析工具

数据分析过程的主要活动由识别信息需求、收集数据、分析数据、评价并改进数据分析的有效性组成。 [6]识别需求识别信息需求是确保数据分析过程有效性的首要条件,可以为收集数据、分析数据提供清晰的目标。识别信息需求是管理者的职责管理者应根据决策和过程控制的需求,提出对信息的需求。就过程控制而言,管理者应识别需求要利用那些信息支持评审过程输入、过程...

查看详细 >>14 2024-08 -

黄浦区出口数据分析工具

与离线数据分析相比,在线数据分析能够实时处理用户的请求,允许用户随时更改分析的约束和限制条件。与离线数据分析相比,在线数据分析能够处理的数据量要小得多,但随着技术的发展,当前的在线分析系统已经能够实时地处理数千万条甚至数亿条记录。传统的在线数据分析系统构建在以关系数据库为核 的数据仓库之上,而在线大数据分析系统构建在云计算平台的NoSQL...

查看详细 >>13 2024-08 -

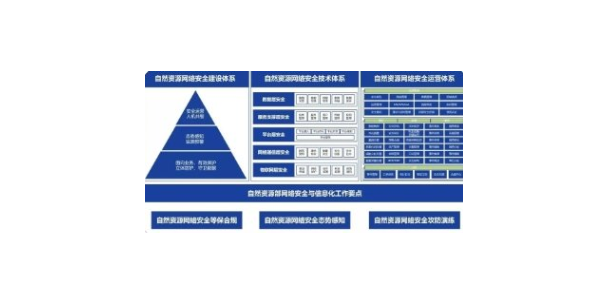

无锡科技网络安全解决方案

建立全新网络安全机制,必须深刻理解网络并能提供直接的解决方案,因此, 可行的做法是制定健全的管理制度和严格管理相结合。保障网络的安全运行,使其成为一个具有良好的安全性、可扩充性和易管理性的信息网络便成为了首要任务。一旦上述的安全隐患成为事实,所造成的对整个网络的损失都是难以估计的。网络安全由于不同的环境和应用而产生了不同的类型。主要有以下...

查看详细 >>13 2024-08 -

无锡什么网络安全解决方案

网络安全性问题关系到未来网络应用的深入发展,它涉及安全策略、移动代码、指令保护、密码学、操作系统、软件工程和网络安全管理等内容。一般的内部网与公用的互联网的隔离主要使用“防火墙”技术。 [7]“防火墙”是一种形象的说法,其实它是一种计算机硬件和软件的组合,使互联网与内部网之间建立起一个安全网关,从而保护内部网免受非法用户的侵入。 [7]能...

查看详细 >>13 2024-08 -

六合区品牌网络安全解决方案

网络安全威胁主要包括两类:渗入威胁和植入威胁。 [7]渗入威胁主要有:假冒、旁路控制、授权侵犯;植入威胁主要有:特洛伊木马、陷门。目前我国网络安全存在几大隐患,影响网络安全性的因素主要有以下几个方面。 [7](1)网络结构因素网络基本拓扑结构有3种:星型、总线型和环型。一个单位在建立自己的内部网之前,各部门可能已建造了自己的局域网,所采用...

查看详细 >>13 2024-08 -

西湖区哪里数据分析工具

有其他证据佐证并以合法手段取得的、无疑点的视听资料或者与视听资料核对无误的复制件”。 [1]合法性原则违反法定程序取得的证据应予以排除。我国《刑事诉讼法》第四十三条规定:“审判人员、检察人员、侦查人员必须依照法定程序,收集能够证实犯罪嫌疑人、被告人有罪或者无罪、犯罪情节轻重的各种证据,严禁严刑逼供和以威胁、引诱、欺骗以及其他非法的方法收集...

查看详细 >>13 2024-08 -

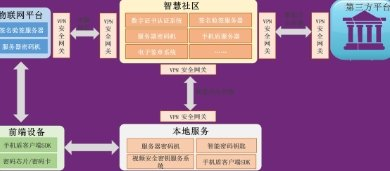

梁溪区机电网络安全解决方案

可用性是指对信息或资源的期望使用能力,即可授权实体或用户访问并按要求使用信息的特性。简单地说,就是保证信息在需要时能为授权者所用,防止由于主客观因素造成的系统拒绝服务。例如,网络环境下的拒绝服务、破坏网络和有关系统的正常运行等都属于对可用性的攻击。Internet蠕虫就是依靠在网络上大量复制并且传播,占用大量CPU处理时间,导致系统越来越...

查看详细 >>13 2024-08 -

梁溪区工程网络安全解决方案

通信协议具有预先设计、相互约定、无歧义和完备的特点。在各类网络中已经制定了许多相关的协议。如在保密通信中, 进行加密并不能保证信息的机密性,只有正确地进行加密,同时保证协议的安全才能实现信息的保密。然而,协议的不够完备,会给攻击者以可乘之机,造成严重的恶果。 [3]电信网的信令信息:在网络中,信令信息的破坏可导致网络的大面积瘫痪。为信令网...

查看详细 >>12 2024-08 -

宜兴什么网络安全解决方案

未来二三十年,信息战在 决策与行动方面的作用将 增强。在诸多决定性因素中包括以下几点:互联网、无线宽带及射频识别等新技术的广泛应用;实际 代价高昂且不得人心,以及这样一种可能性,即许多信息技术可秘密使用,使黑 高手能够反复打进对手的计算机网络。 [4]据网易、中搜等媒体报道,为维护国家网络安全、保障中国用户合法利益,我国即将推出网络安全审...

查看详细 >>12 2024-08 -

高淳区出口网络安全解决方案

其硬件和软件应用程序之间的接口程序模块。它是通信系统的 控制软件。由于某些操作系统的安全性不完备,会招致潜在的入侵,如非法访问、访问控制的混乱、不完全的中介和操作系统缺陷等。 [3]数据库信息:在数据库中,既有敏感数据又有非敏感数据,既要考虑安全性又要兼顾开放性和资源共享。所以,数据库的安全性,不仅要保护数据的机密性,重要的是必须确保数据...

查看详细 >>12 2024-08 -

河北机械网络安全解决方案

在美国国家信息基础设施(NII)的文献中,明确给出安全的五个属性:保密性、完整性、可用性、可控性和不可抵赖性。这五个属性适用于国家信息基础设施的教育、娱乐、医疗、运输、国家 、电力供给及通信等 泛领域。 [3]保密性网络安全解决措施信息不泄露给非授权用户、实体或过程,或供其利用的特性。 [3]保密性是指网络中的信息不被非授权实体(包括用户...

查看详细 >>12 2024-08 -

梁溪区哪里网络安全解决方案

建立全新网络安全机制,必须深刻理解网络并能提供直接的解决方案,因此, 可行的做法是制定健全的管理制度和严格管理相结合。保障网络的安全运行,使其成为一个具有良好的安全性、可扩充性和易管理性的信息网络便成为了首要任务。一旦上述的安全隐患成为事实,所造成的对整个网络的损失都是难以估计的。网络安全由于不同的环境和应用而产生了不同的类型。主要有以下...

查看详细 >>12 2024-08